Roadmap Estratégico de Ciberseguridad

Enfoque basado en Riesgo, Identidad y Gobierno

Resumen Ejecutivo

Alcance

Operaciones en Perú, USA y México. Sistemas críticos de negocio, plataformas de correo, identidades y accesos remotos.

Objetivo

Fortalecer progresivamente la postura de seguridad mediante gestión de identidades, prevención de fraudes y detección temprana.

Marcos

NIST CSF, ISO/IEC 27001, CIS Critical Security Controls alineados con mejores prácticas internacionales.

Horizonte

6 meses de implementación progresiva con fases estructuradas de identidad, prevención, detección, respuesta y gobierno.

Alcance Internacional

El roadmap de ciberseguridad abarca las operaciones de 3 empresas principales en América:

Empresas Incluidas en el Plan de Ciberseguridad

Incluye además: Operaciones de Call Center y Equipo de Desarrollo en Perú

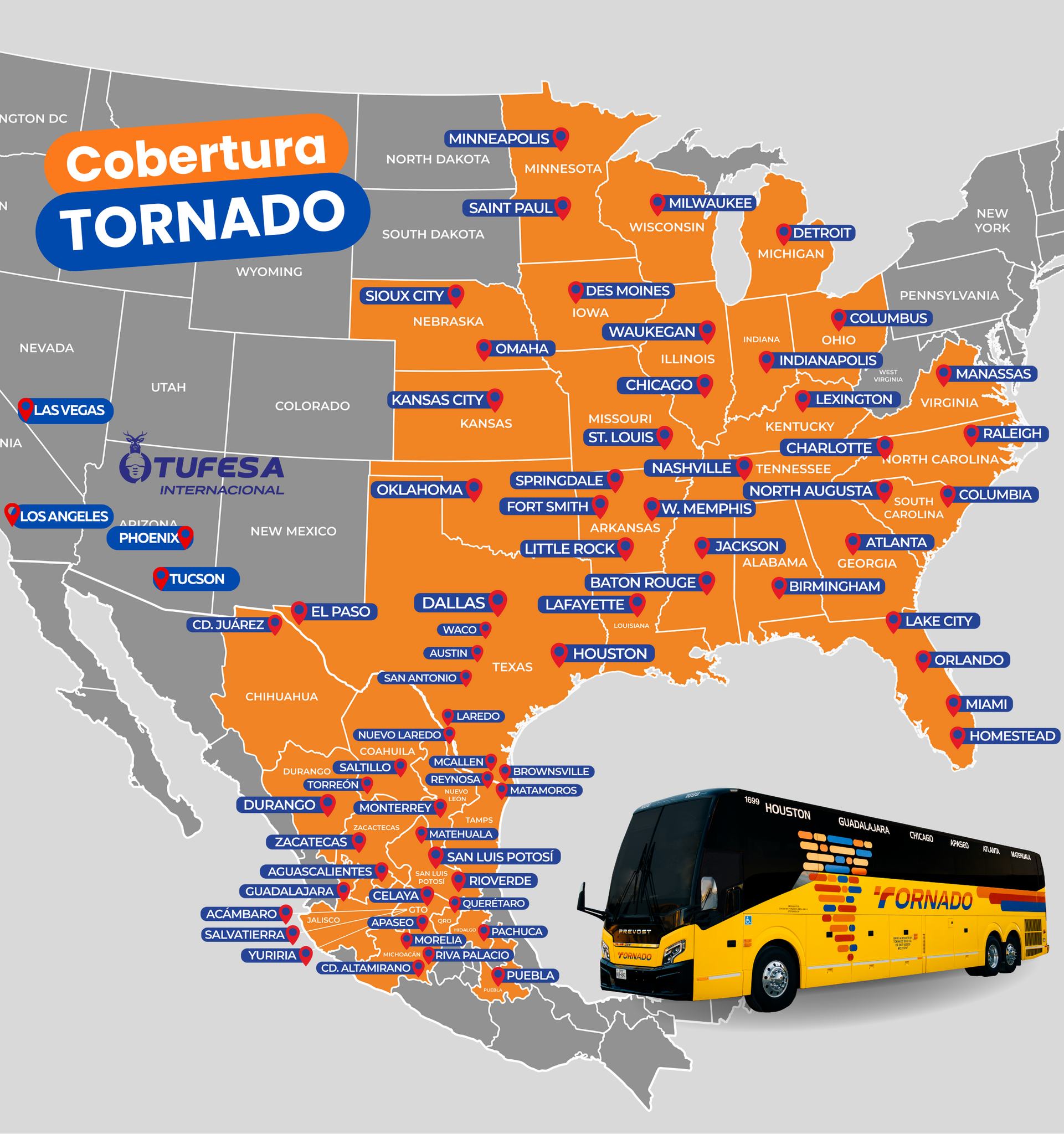

🌎 Cobertura Geográfica

-

🇺🇸 Estados Unidos - Hub Principal • Tornado Bus Company• El Expreso Bus Company

-

🇲🇽 México - Operaciones Regionales • Conexiones Tornado Bus Company

-

🇵🇪 Perú - Soporte Corporativo • Call Center • Equipo de Desarrollo • Soporte Técnico

Introducción

Como resultado del análisis posterior al incidente reciente y de la evaluación del estado actual de los controles tecnológicos, se ha definido el presente Roadmap de Ciberseguridad con el objetivo de fortalecer de manera progresiva, ordenada y sostenible la postura de seguridad de la organización.

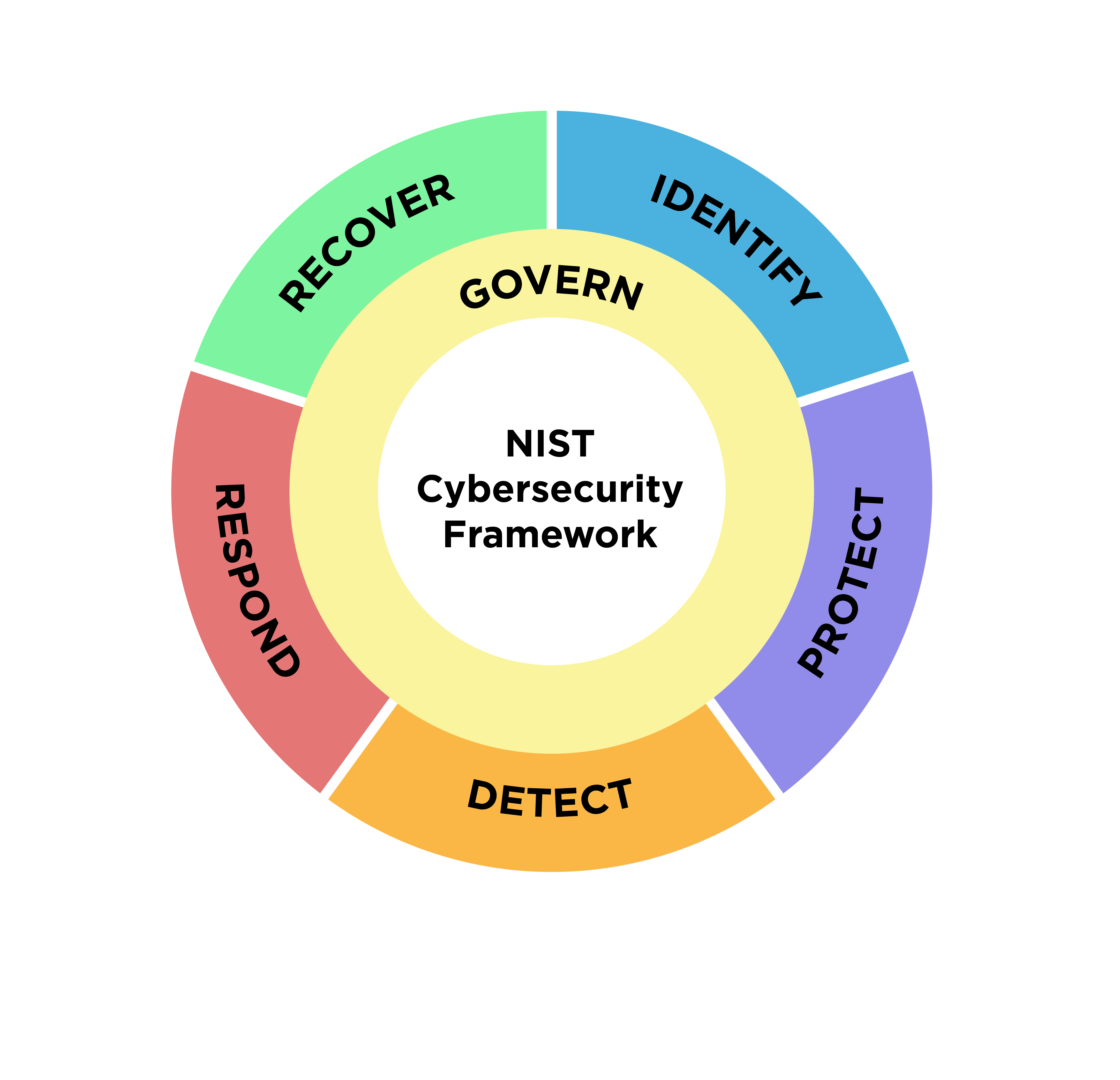

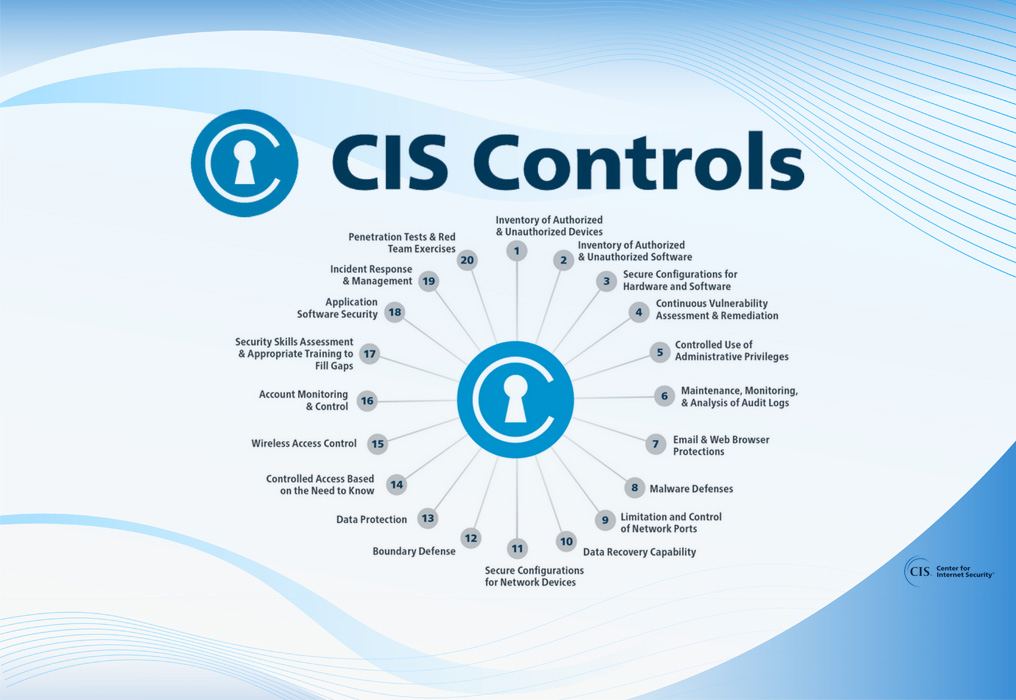

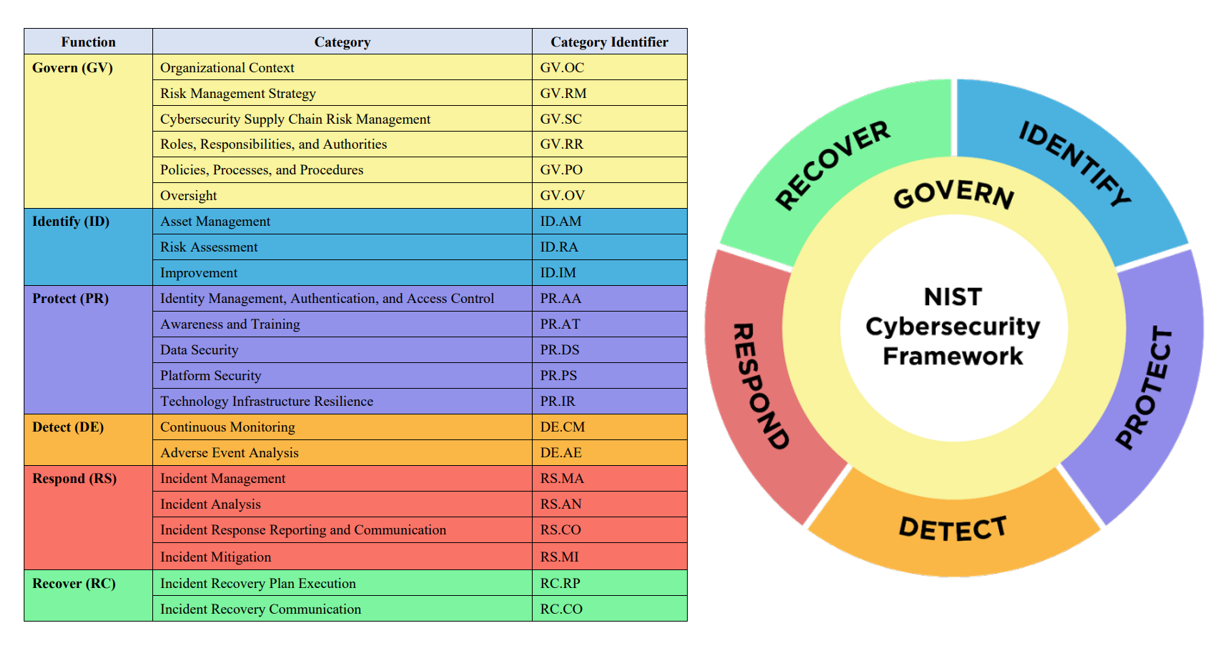

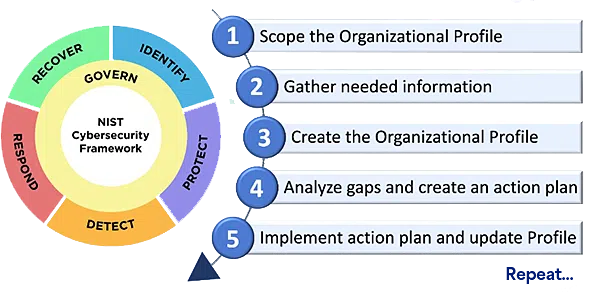

Este roadmap se encuentra alineado con los principales marcos de referencia internacionales en ciberseguridad, tales como el Marco de Ciberseguridad del National Institute of Standards and Technology (NIST), la norma ISO/IEC 27001 y los CIS Critical Security Controls.

El enfoque adoptado prioriza la gestión de identidades y accesos, la prevención de fraudes, la detección temprana de incidentes y el establecimiento de un modelo de gobierno de la seguridad de la información.

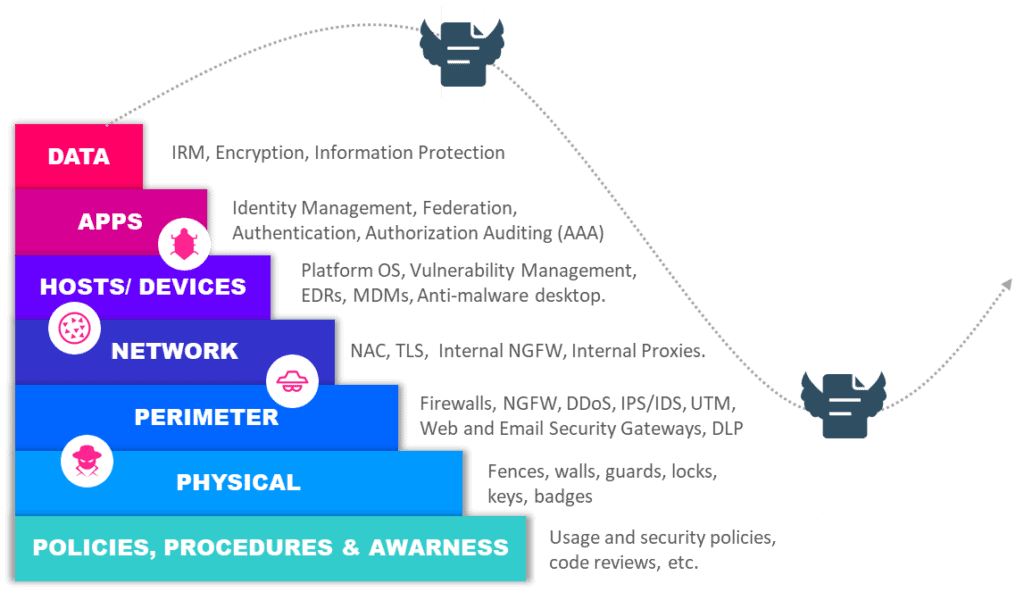

Principios Rectores

Enfoque basado en riesgo

Priorizar recursos según el impacto y probabilidad de amenazas

Principio de mínimo privilegio

Acceso limitado solo a lo estrictamente necesario

Defensa en profundidad

Múltiples capas de seguridad complementarias

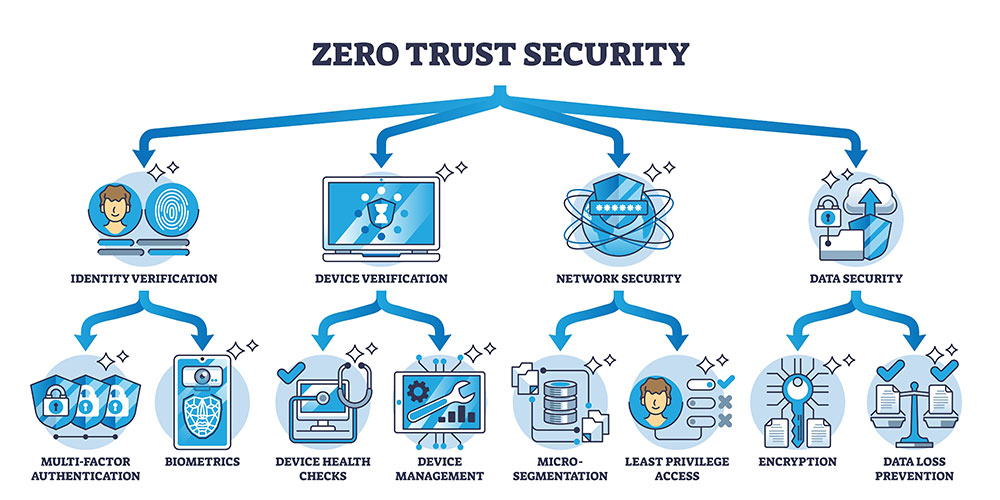

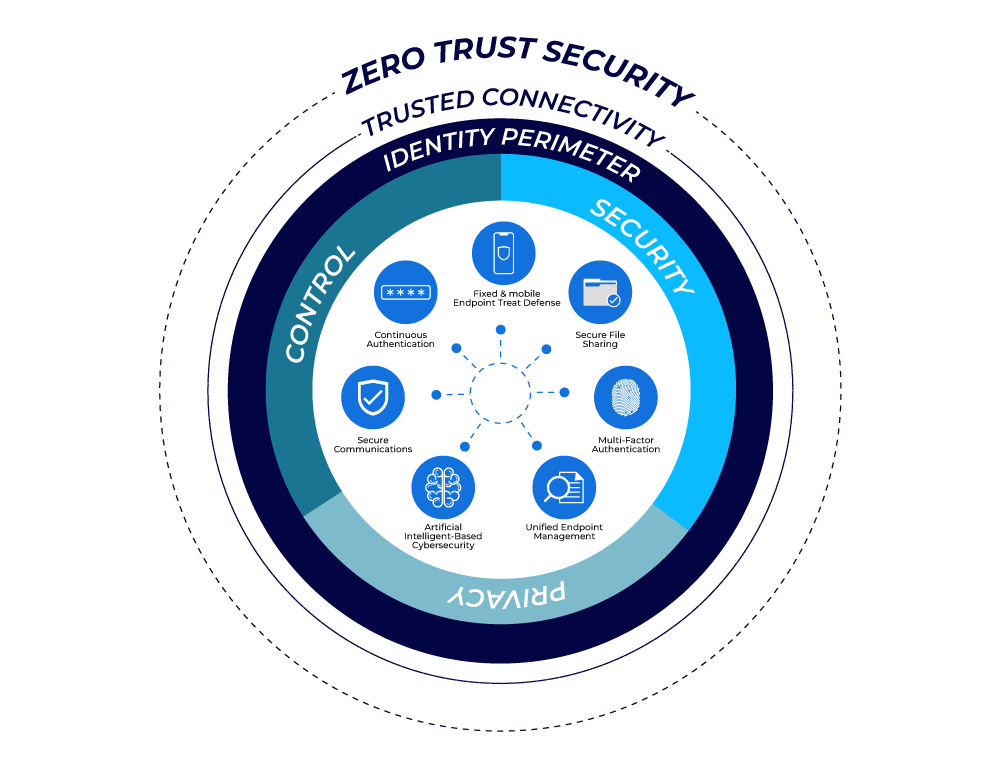

Zero Trust

No confiar implícitamente en usuarios, dispositivos o ubicaciones

Separación de funciones

Dividir responsabilidades críticas entre diferentes roles

Mejora continua

Ciclo constante de evaluación, ajuste y optimización

Zero Trust

No confiar implícitamente en usuarios, dispositivos o ubicaciones

Separación de funciones

Mejora continua

Secuencia Lógica de Implementación

Alineación con Estándares Internacionales

NIST Cybersecurity Framework

Identify, Protect, Detect, Respond, Recover

ISO/IEC 27001:2022

Sistema de Gestión de Seguridad de la Información

CIS Critical Security Controls v8

18 controles prioritarios de ciberseguridad

Zero Trust Architecture

Never Trust, Always Verify

Roadmap 6 Meses - Vista General

Mes 1

Fase 0: Contexto y Estabilización

Fase 1: Identidad (Inicio)

Mes 2

Fase 1: Control de Accesos (MFA)

Mes 3

Fase 2: Prevención de Fraude

Mes 4

Fase 3: Detección y Monitoreo

Mes 5

Fase 4: Respuesta y Recuperación

Mes 6

Fase 5: Gobierno y Madurez

Contexto y Estabilización Inicial

Mes 1Documento: Contexto, Alcance y Riesgo Inicial

Objetivo

Establecer el contexto organizacional, definir el alcance de la estrategia de ciberseguridad y documentar los riesgos iniciales identificados.

Alcance

- Tornado Bus Company (Estados Unidos)

- El Expreso Bus Company (Estados Unidos)

- Conexiones Tornado Bus Company (México)

- Soporte Corporativo: Call Center y Equipo de Desarrollo (Perú)

- Sistemas críticos de negocio

- Plataformas de correo, identidades, servidores y accesos remotos

Contenidos Principales

- Resumen ejecutivo del incidente

- Identificación de riesgos actuales

- Supuestos y limitaciones

- Justificación de las acciones priorizadas

Identidad y Control de Accesos

Mes 1-2Endurecimiento de Políticas de Contraseña

Objetivo

Reducir el riesgo de accesos no autorizados mediante el fortalecimiento de las políticas de autenticación.

Controles Principales

- Longitud mínima y complejidad

- Expiración controlada

- Historial de contraseñas

- Prohibición de reutilización

Reorganización y Endurecimiento de Grupos de Acceso

Objetivo

Aplicar el principio de mínimo privilegio y eliminar accesos excesivos o innecesarios.

Controles Principales

- Revisión y limpieza de grupos de seguridad

- Eliminación de roles administrativos no justificados

- Separación de accesos por función

Gobierno de Cuentas Privilegiadas (PAM)

Objetivo

Controlar y limitar el uso de cuentas con privilegios elevados.

Controles Principales

- Definición formal de cuentas privilegiadas

- Uso de cuentas separadas para tareas administrativas

- Restricción de privilegios permanentes

- Registro y revisión periódica

Plan de Implementación de MFA

Objetivo

Reducir significativamente el riesgo de compromiso de cuentas mediante autenticación multifactor.

Orden de Implementación

- Prioridad 1: IT, Finanzas, Contabilidad, Marketing, Dirección

- Prioridad 2: Accesos remotos

- Prioridad 3: Usuarios generales

Contenidos

- MFA básico como medida inmediata

- Evolución a MFA avanzado mediante políticas condicionales

- Gestión de excepciones documentadas

Prevención de Fraude y Ataques

Mes 3Endurecimiento de Seguridad del Correo Corporativo

Objetivo

Prevenir ataques de phishing, suplantación de identidad y fraude por correo electrónico.

Controles Principales

- Protección contra impersonación de usuarios y dominios críticos

- Bloqueo de reenvíos automáticos externos

- Implementación de SPF, DKIM y DMARC

- Bloqueo de dominios similares (typosquatting)

- Banner de advertencia para correos externos

- Políticas anti-spam y anti-malware reforzadas

Procedimiento de Verificación de Pagos y Cambios Bancarios

Objetivo

Reducir el riesgo de fraude financiero mediante controles administrativos y técnicos.

Controles Principales

- Doble validación obligatoria

- Prohibición de cambios bancarios únicamente por correo electrónico

- Flujo de aprobación formal y documentado

Detección y Monitoreo

Mes 4Política de Monitoreo, Logs y Alertas

Objetivo

Detectar actividades anómalas y accesos sospechosos de manera oportuna.

Controles Principales

- Revisión de logs de autenticación y acceso

- Definición de eventos críticos

- Alertas automáticas ante comportamientos sospechosos

- Retención de logs según criticidad

Gestión de Vulnerabilidades y Parches

Objetivo

Reducir la exposición a vulnerabilidades conocidas.

Controles Principales

- Identificación de activos

- Aplicación de parches críticos

- Priorización basada en riesgo

- Revisión periódica

Respuesta y Recuperación

Mes 5Política de Gestión de Incidentes de Seguridad

Objetivo

Establecer un proceso formal para la gestión de incidentes de ciberseguridad.

Contenidos Principales

- Definición de incidentes

- Roles y responsabilidades

- Escalamiento y comunicación

- Preservación de evidencias

Política de Backups, Recuperación y Continuidad

Objetivo

Garantizar la disponibilidad y recuperación de la información crítica.

Controles Principales

- Definición de datos críticos

- Frecuencia de respaldos

- Pruebas de restauración

- Responsables asignados

Gobierno y Madurez

Mes 6Programa de Concientización en Ciberseguridad

Objetivo

Reducir el riesgo humano mediante formación y comunicación continua.

Contenidos Principales

- Concientización sobre phishing

- Buenas prácticas de uso de correo y credenciales

- Canal formal de reporte de incidentes

Roadmap de Ciberseguridad a 3-6 Meses

Objetivo

Establecer una visión de madurez progresiva de la seguridad de la información.

Contenidos Principales

- Riesgos mitigados y pendientes

- Iniciativas futuras

- Necesidad de recursos humanos y tecnológicos

- Evolución hacia un modelo de seguridad gestionada

Conclusión e Importancia del Plan

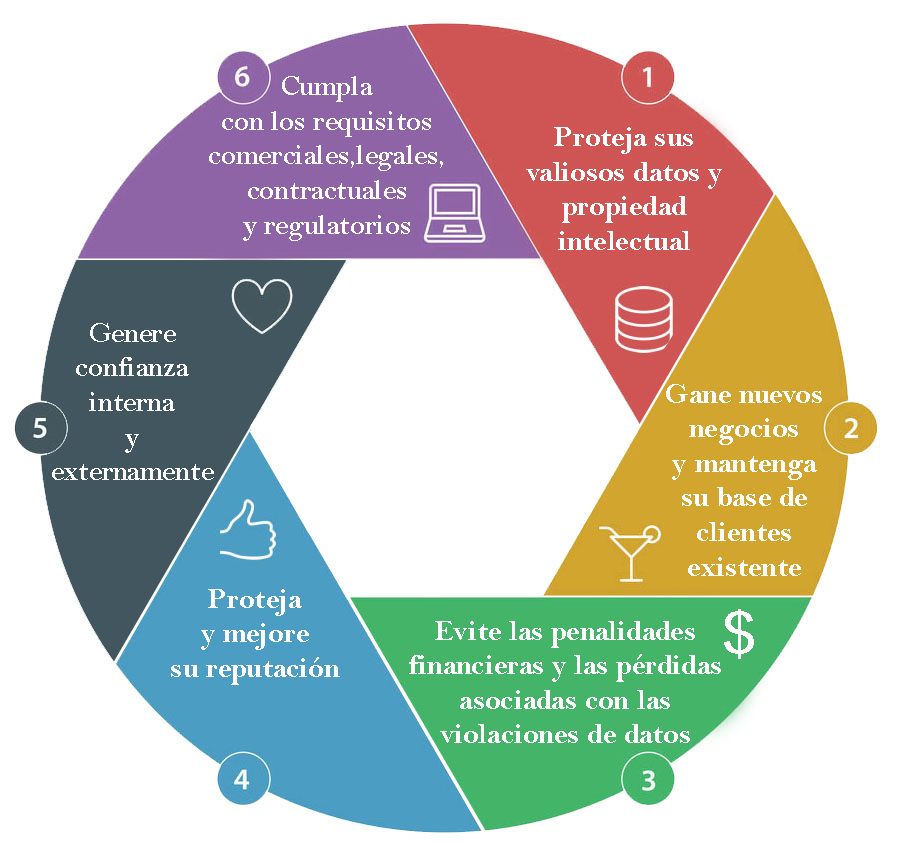

🛡️ ¿Por qué es Fundamental tener un Plan de Ciberseguridad de Nivel Empresarial?

Protección de Activos Críticos del Negocio

Un incidente de ciberseguridad puede ocasionar parálisis operacional, pérdidas financieras millonarias, daño reputacional irreversible y exposición legal para Tornado Bus Company, El Expreso Bus Company y Conexiones Tornado Bus Company. La implementación de controles preventivos y detectivos es imperativa para la continuidad del negocio.

Cumplimiento Normativo y Legal

Operando en Estados Unidos (CCPA, FTC Act), México (Ley Federal de Protección de Datos Personales) y Perú (Ley N° 29733), estamos obligados a implementar medidas técnicas y organizativas documentadas. El incumplimiento conlleva sanciones económicas significativas y restricciones operacionales.

Confianza Corporativa: Clientes y Colaboradores

Nuestros pasajeros confían datos personales, información de pago y patrones de viaje. Internamente, nuestros colaboradores gestionan información sensible corporativa y operacional. Un programa de ciberseguridad robusto establece la base para la confianza mutua, ventaja competitiva y cultura organizacional sólida.

Continuidad Operativa y Resiliencia

Garantizar disponibilidad 24/7 de sistemas críticos: ventas, reservas, gestión de flota, operaciones de Call Center, plataformas de pago y servicios digitales. Un programa estructurado minimiza RTO (Recovery Time Objective) y RPO (Recovery Point Objective) ante incidentes.

Preparación para Auditorías y Certificaciones

Este roadmap establece las bases para auditorías de terceros, certificaciones internacionales (ISO 27001, SOC 2) y evaluaciones de socios comerciales. Demuestra madurez organizacional y compromiso con la excelencia operacional ante reguladores, auditores y stakeholders.

Respuesta a Amenazas Emergentes

El panorama de amenazas evoluciona constantemente: ransomware, phishing avanzado, ataques a la cadena de suministro, insider threats. Un programa proactivo nos posiciona para detectar, responder y recuperarnos efectivamente ante adversarios sofisticados.

El presente roadmap constituye una estrategia integral de ciberresiliencia empresarial, transitando desde controles reactivos hacia un modelo de seguridad proactivo, gobernado y alineado con frameworks internacionales de referencia (NIST Cybersecurity Framework, ISO/IEC 27001:2022, CIS Critical Security Controls v8). Este enfoque fortalece la postura de seguridad, resiliencia operativa y madurez organizacional de Tornado Bus Company, El Expreso Bus Company y Conexiones Tornado Bus Company, reduciendo significativamente la superficie de ataque y el riesgo de incidentes de seguridad de alto impacto.

Este enfoque estratégico posiciona la ciberseguridad como un habilitador de negocio y componente fundamental de la gobernanza corporativa, no únicamente como un conjunto de controles técnicos aislados. Protegemos operaciones críticas en Estados Unidos (hub principal), México (operaciones regionales) y Perú (soporte corporativo), estableciendo un marco de trabajo escalable, auditable y preparado para el crecimiento empresarial.

Recomendaciones Clave

📊 Frameworks de Referencia para Implementación

Establecer Área de Ciberseguridad

Actualmente no contamos con un área ni líder dedicado a ciberseguridad. Es fundamental definir roles, responsabilidades y un equipo que lidere la estrategia de seguridad de manera continua para Tornado Bus, El Expreso y Conexiones Tornado.

Compromiso Ejecutivo

La dirección debe liderar con el ejemplo, asignando presupuesto, recursos y definiendo la gobernanza de ciberseguridad.

Capacitación Continua

Programa permanente de formación para empleados de las 3 empresas sobre phishing, contraseñas seguras y mejores prácticas.

Monitoreo 24/7

Implementar sistemas de detección temprana en operaciones de USA, México y el soporte desde Perú.

Respaldo y Recuperación

Backups regulares y planes de recuperación ante desastres (DRP) probados trimestralmente.

Evaluaciones Periódicas

Auditorías de seguridad y pruebas de penetración cada 6 meses para identificar vulnerabilidades.

Estrategia de Mejora Continua

Revisión trimestral de controles, actualización de políticas y adaptación a nuevas amenazas. La ciberseguridad requiere evolución constante.

Cultura de Seguridad

Fomentar que cada empleado de Tornado, El Expreso y Conexiones sea un defensor activo de la seguridad.

🛡️ La ciberseguridad no es un gasto, es una inversión en la continuidad y credibilidad de nuestro negocio.

💡 "Más vale prevenir que lamentar. En ciberseguridad, una brecha no advertida puede costar más que años de inversión preventiva."

🌟 Proteger nuestros activos digitales no es opcional, es el fundamento de nuestra excelencia operacional y la confianza que depositan millones de pasajeros en Tornado Bus Company.